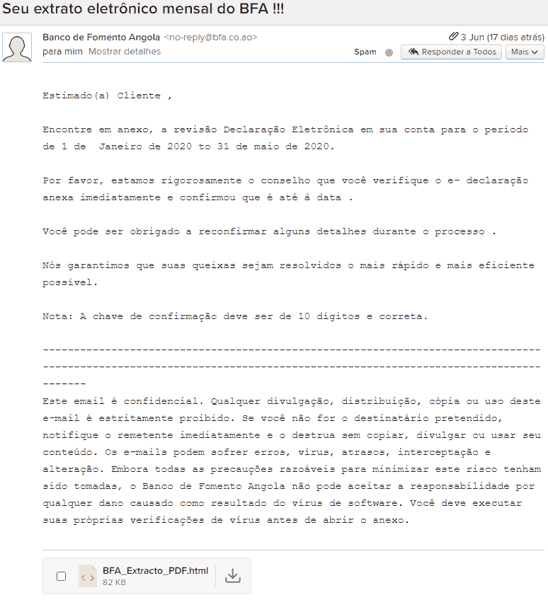

Várias pessoas receberam, incluindo eu na minha conta de serviço e também na pessoal, uma mensagem de correio alegadamente do Banco de Fomento Angola:

Óbvio que dei logo conta que era uma mensagem de spam pelo seu anexo ter extensão .html, mas o mais curioso foi: como é que conseguiu passar o anti-spam e entregar na minha inbox?

Já recebi várias mensagens de alegados extratos de vários bancos, mas nenhum deles com um endereço de banco, apenas o nome é igual. Decidi então investigar porque que este passou no teste antispam com um X-Spam-Score de 0.3 (é necessário um valor de 5 para ser considerado spam).

Informação da mensagem#

Olhando para os dados do cabeçalho, uma informação salta a vista: o endereço do remetente e destinatário foram mascarados para serem enviados de um remetente válido, mas com outro endereço diferente. É como se eu vestisse uma camisola da Sonangol e entrasse na empresa como se lá trabalhasse.

Na informação do conteúdo do email, o remetente e destinatário vêm como:

From: "Banco de Fomento Angola" <no-reply@bfa.co.ao>

To: "mim" <cris.guerrero@kingsgroup.com.ph>

Mas na informação verificada pelos motores de antispam, vem a seguinte informação:

X-Spam-source: IP='173.203.187.102', Host='smtp102.iad3a.emailsrvr.com', Country='US',

FromHeader='ao', MailFrom='ph'

...

...

X-Original-Delivered-to: ***@vpfotos.com

X-Mail-from: cris.guerrero@kingsgroup.com.ph

O email originou do domínio kingsgroup.com.ph, mascarado como domínio bfa.co.ao e entregue a minha caixa de correio, mascarado com o domínio original do remetente. Esta informação é reforçada mais abaixo no cabeçalho:

Received-SPF: pass

(kingsgroup.com.ph: Sender is authorized to use 'cris.guerrero@kingsgroup.com.ph' in 'mfrom' identity (mechanism 'include:emailsrvr.com' matched))

receiver=mx4.messagingengine.com;

identity=mailfrom;

envelope-from="cris.guerrero@kingsgroup.com.ph";

helo=smtp102.iad3a.emailsrvr.com;

client-ip=173.203.187.102

...

...

Received: by apps.rackspace.com

(Authenticated sender: cris.guerrero@kingsgroup.com.ph, from: no-reply@bfa.co.ao)

with HTTP; Wed, 3 Jun 2020 22:23:50 +0800 (PST)

O remetente sombra#

Entretanto, se o endereço no-reply@bfa.co.ao faz parte do cabeçalho, deveria ser verificado certo? Sim, e foi verificado:

X-Received-Authentication-Results: (Received Authentication-Results header removed by mx3.messagingengine.com)

mx4.messagingengine.com;

arc=none (no signatures found);

bimi=skipped (DMARC none);

dkim=none (no signatures found);

dmarc=none policy.published-domain-policy=none

policy.applied-disposition=none policy.evaluated-disposition=none

(p=none,d=none,d.eval=none) policy.policy-from=p

header.from=bfa.co.ao;

iprev=pass smtp.remote-ip=173.203.187.102 (smtp102.iad3a.emailsrvr.com);

spf=pass smtp.mailfrom=cris.guerrero@kingsgroup.com.ph

smtp.helo=smtp102.iad3a.emailsrvr.com;

x-aligned-from=fail;

x-ptr=pass smtp.helo=smtp102.iad3a.emailsrvr.com

policy.ptr=smtp102.iad3a.emailsrvr.com;

x-return-mx=fail header.domain=bfa.co.ao policy.is_org=yes

policy.mx_error=NXDOMAIN policy.a_error=NXDOMAIN

policy.aaaa_error=NXDOMAIN;

x-return-mx=pass smtp.domain=kingsgroup.com.ph policy.is_org=yes

(MX Records found: mx1.emailsrvr.com,mx2.emailsrvr.com);

x-tls=pass smtp.version=TLSv1.2 smtp.cipher=ECDHE-RSA-AES128-GCM-SHA256

smtp.bits=128/128;

x-vs=clean score=0 state=0

Como podes ver, o domínio bfa.co.ao não existe. O domínio válido é bfa.ao. Daí, não existe nenhuma política SPF ou DMARC que impeça esta mensagem de chegar a minha inbox, já que a política do endereço remetente validou a mensagem.

A resolução é simples#

Para empresas com este problema, uma maneira de se dar volta a isto é de adquirir os domínios semelhantes que possam ser usado nestes esquemas (ex: bfa.net, bfa.co.ao, bfacom.ao, bfa.it.ao) e se criar as políticas SPF, DKIM e DMARC nos mesmos de modo a não permitir envio de mensagens não autorizadas. Também podem implementar o BIMI para melhor assegurar a sua marca e manter os seus clientes seguros.